用户与组管理

用户管理

/etc/passwd,/etc/shadow,/etc/group

id

显示用户id及所属群组的id

0:root

1-999:系统用户

1000+普通用户

useradd

useradd name

-g为添加的用户指定相应的用户组

-d path 为新添加的用户指定home目录

-u 指定用户id当创建用户user时出现Creating mailbox file: File exists,直接删除/var/spool/mail/ 和/home/user

usermod

修改用户账号

-d path更改登录的目录,/sbin/nologin会让这个用户不能登录

-u id 修改用户的uiduserdel

删除用户账号

-r删除登入目录passwd

更改使用者的密码

组管理

用户和组对应的关系在/etc/group

组的配置文件 /etc/login.defs

groupadd

--g 指定组id

--r 创建系统工作组,组id小于500

--k 覆盖配置文件/etc/login.defs

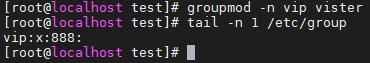

groupmod

-n 改名

-g 允许使用重复gid

-n 将组id改为gid

groupdel

删除组

gpassword

管理组成员

-a 添加用户到组

-d 删除用户

[root@localhost ~]# useradd xiaoming

[root@localhost ~]# id xiaoming

uid=8849(xiaoming) gid=8849(xiaoming) groups=8849(xiaoming)

[root@localhost ~]# groupadd -g 114514 xiabeize

[root@localhost ~]# tail -n 1 /etc/group

xiabeize:x:114514:

[root@localhost ~]# gpasswd -a xiaoming xiabeize

Adding user xiaoming to group xiabeize

[root@localhost ~]# tail -n 1 /etc/group

xiabeize:x:114514:xiaoming

[root@localhost ~]# id xiaoming

uid=8849(xiaoming) gid=8849(xiaoming) groups=8849(xiaoming),114514(xiabeize)

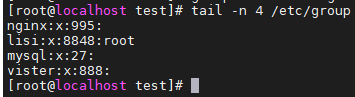

练习

[root@localhost ~]# useradd -u 8888 lisi

[root@localhost ~]# groupadd -g 9999 test

[root@localhost ~]# gpasswd -a lisi test

Adding user lisi to group test

[root@localhost ~]# tail -n 1 /etc/group

test:x:9999:lisi

[root@localhost ~]# groupdel test

[root@localhost ~]# tail -n 1 /etc/group

lisi:x:8888:

[root@localhost ~]# id lisi

uid=8888(lisi) gid=8888(lisi) groups=8888(lisi)

[root@localhost ~]# userdel -r lisi

[root@localhost ~]# id lisi

id: lisi: no such user